Terkini, Blockchain

Waspada Konten Scam Profit Front Running di YouTube, Bertambah 500% Sepanjang 2022

Portalkripto.com — Para coder jahanam terus melancarkan aksi scam untuk mengeruk keuntungan pribadi di tengah masih minimnya literasi tentang transaksi aset kripto. Data perusahaan keamanan blockchain Certik menyebut terjadi peningkatan konten yang berujung scam front running profit di YouTube sebesar 500% sepanjang 2022.

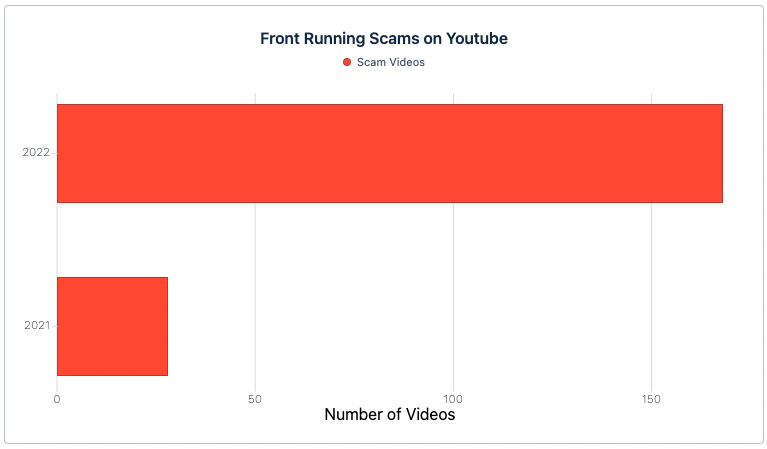

Dalam laporan yang diterbitkan awal Desember 2022, Certik menganalisis konten video YouTube yang menyebutkan frasa “front running bot”. Mereka menemukan bahwa 84% video dari total 232 sampel adalah penipuan. Video yang dianalisis mulai beredar pada tahun 2021 dan mengalami peningkatan enam kali lipat pada tahun 2022.

Pada tahun 2021, ada 28 video scam yang menawarkan profit dari teknik front running transaksi kripto. Pada 2022, sampai sejauh ini, jumlahnya jadi 168 atau melonjak 500%.

Para begundal amoral ini menggunakan taktik iming-iming klasik sebagai bujuk rayu: menjanjikan kode gratis dan menawarkan profit besar. Orang-orang sudah kepalang ngebet panen cuan, akan mudah saja terjerat dengan rayuan gombal macam ini.

“Terdapat pola umum di semua video ini: penawaran kode gratis dan keuntungan besar. Pemain yang berhasil tidak akan memberikan kode gratisan di media sosial, mereka akan menjualnya dengan harga mahal di forum underground,” demikian Certik.

Untuk lebih meyakinkan, para penipu ini juga menggunakan jasa komentar bot untuk memenuhi kolom komentar konten mereka. Komentar-komentar bernada positif mendominasi di deretan paling atas untuk memberikan kesan kredibilitas pada video mereka.

Apa itu Front Running?

Dalam konteks perdagangan aset tradisional, front-running dipahami sebagai teknik perdagangan aset oleh broker yang memiliki informasi orang dalam tentang transaksi di masa depan dan akan mempengaruhi harganya secara substansial. Aktivitas ini dipandang sebagai tindakan ilegal dan tidak etis.

Istilah eksploitasi marjin ini dengan cara mencuri start ini diadopsi dalam perdagangan kripto. Dalam dunia kripto, front running merupakan istilah transaksi yang dilakukan untuk mendapatkan antrean di baris depan.

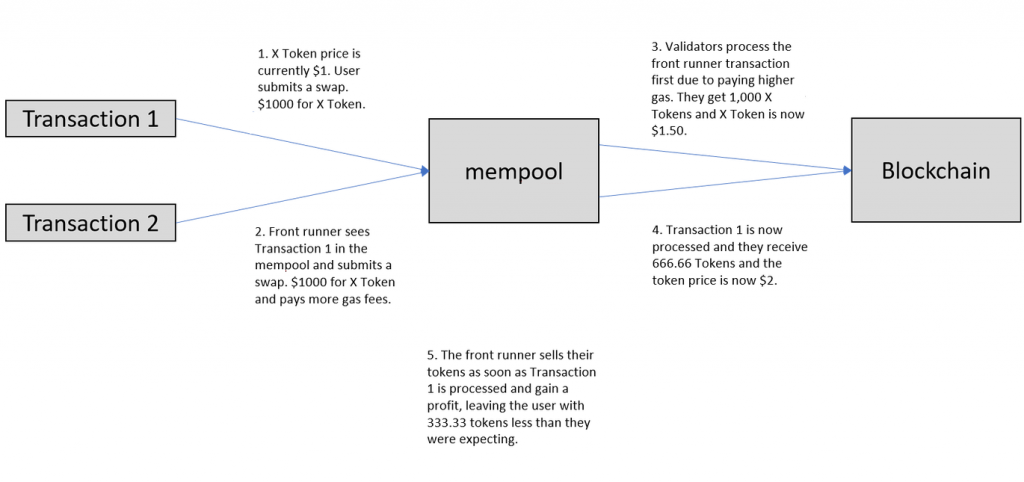

Dalam proses transaksi kripto, pengguna akan mengantre di mempool untuk mendapatkan giliran agar transaksi mereka divalidasi. Proses ini memakan waktu dan dapat menciptakan selisih harga di waktu antara saat pengguna mengirim perintah transaksi dan pada saat transaksi divalidasi.

Pengguna yang tak mau mengatre, bisa memilih opsi untuk melakukan front running, yakni menyerobot slot antrean di baris depan agar giliran mereka cepat diselesaikan.

Untuk menjadi front running, pengguna harus menawarkan biaya validasi transaksi yang lebih mahal. Validator di sisi lain, akan secara otomatis memprioritaskan penyelesaian transaksi dengan biaya lebih tinggi.

Tindakan atau aksi front running ini bertujuan untuk mengeksploitasi keuntungan dari selisih harga dalam rentang waktu yang sempit.

Front running dapat membuat harga token kripto yang dibeli menjadi lebih mahal karena pembelian yang mereka lakukan. Mereka bisa menjual kembali asetnya di level harga setelah naik dengan memanfaatkan bot yang diprogram coder.

Modus Operandi Scam Front Running

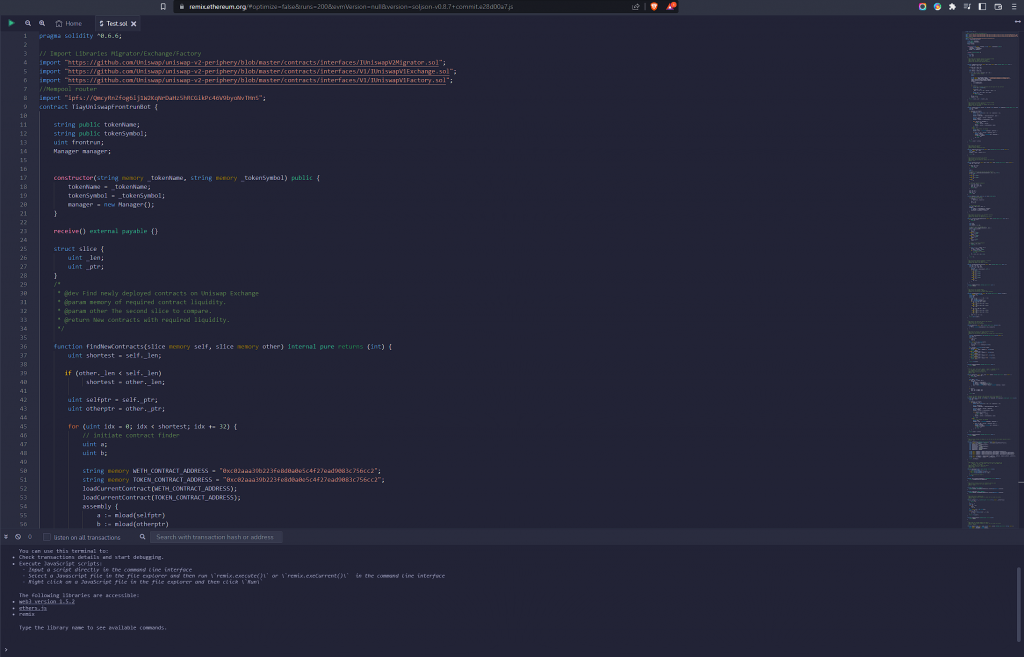

Video scam front running di Youtube diawali dengan mengarahkan audiens untuk menginstal Metamask. Narator kemudian mengarahkan audiens untuk membuka situs Remix, yang merupakan tool untuk menguji dan menerapkan smart contract.

Selanjutnya, audiens akan diminta menghubungkan dompet Metamask mereka dengan Remix. Bagian selanjutnya, tukang tipu ini akan meminta audiens untuk menyalin kode front running Solidity dari Pastebin ke Remix. Kode itu, telah disusupi perintah untuk menguras dompet pengguna.

PERINGATAN: Pengguna awam dilarang keras menggunakan kode dari sembarang sumber kecuali yakin 100% bahwa kode tersebut aman seaman-amannya.

Kode yang dibuat para penipu ini memiliki tautan InterPlanetary File System (IPFS). IPFS adalah protokol penyimpanan file terdistribusi yang memungkinkan komputer di seluruh dunia untuk menyimpan dan menyajikan file sebagai bagian dari jaringan peer-to-peer raksasa.

Para audiens kemudian diperlihatkan cara menerapkan kode kontrak yang baru saja mereka buat. Langkah selanjutnya adalah melakukan deposit untuk modal trading awal bot.

Sejumlah calon korban diminta untuk membeli token kripto dalam jumlah minimal tertentu. Semakin banyak yang dimasukkan, semakin besar keuntungan yang dapat diperoleh.

Lewat perintah dalam kode yang diinjeksikan, para penipu ini akan membajak isi dompet Metamask korban dengan cara yang rumit untuk dipahami oleh awam.